Menjamurnya berbagai gadget canggih seperti smartphone, Tab hingga convertible PC menimbulkan gaya hidup baru dalam dunia kerja, adopting Bring Your Own Device (BYOD) lah . . . Para karyawan pasti membawa sendiri perlengkapan kerjanya, perusahaan hanya memberikan akses data dan jaringannya

Terus Apakah fonemena ini akan meningkatkan produktivitas karyawan? Apakah akan lebih mudah bekerja dengan konsep BYOD? Keamanannya bagaimana? Jawabnya tentu belum pasti. Karena banyak faktor yang mempengaruhi produktivitas dan efektif apa tidak.

Dari sisi user, type user khan macam-macam ada yang benar-benar mengoptimalkan sistem di perusahaannya dengan menggunakan gadget / device, ada yang malah hanya sebagai alasan untuk tidak ke kantor (khan bisa via email, khan ada vidcon, khan ada dropbox . . . bla bla bla) padahal tidak serius menjalankan sistem perusahaan yang ada.

Saya tidak mau bahas lebih jauh dari sisi User dan Trend BYOD seperti apa, tapi lebih ke teknologi apa saja yang mendukung konsep BYOD ini berjalan, aksesnya bagaimana, alur data-nya seperti apa, authentifikasi-nya bagaimana, dll. Juniper Networks menawarkan solusi

UAC yang memang sesuai dengan konsep BYOD ini (MAG Series) Sekalian saya belajar dari referensi yang ada, saya rangkum di sini.

MAG Series Gateway menawarkan keamanan koneksifitas dan akses kontrol, ada 4 jenis. Dibedakan berdasarkan model yang bisa di sesuaikan dengan besar kecilnya perusahaan yang akan menggunakan perangkat ini.

MAG2600 mempunyai fitur SSL VPN

atau Unified Access Control (UAC) untuk perusahaan kelas SMB (Small Medium Business), device-nya kecil, mudah dibawa, dan di deploy dimana saja. Memiliki 1 Fix Application Engine (bukan modular) dan support sampai 100 concurrent SSL VPN atau 250 concurrent UAC user. Sebagai fungsi alternatif

MAG2600 bisa di inject license untuk Enterprise Guest Access, yang support sampai 200 concurrent Guest User. Model berikutnya adalah

MAG4610 MAG4610 Support SSL VPN dan UAC yang tertanam di fixed module-nya. Mendukung 1000 concurrent SSL VPN atau 5000 concurrent UAC users.

MAG6610 provide skalabilitas dan fleksibilitas di fitur SSL VPN atau UAC-nya, masing masing fitur (SSL VPN dan UAC) memiliki module slot yang berbeda, minimal membutuhkan satu module yang di install (MAG-SM160 atau MAG-SM360 untuk mengaktifkan SSLVPN atau UAC). Di type ini sudah termasuk chassis management single sign on yang mengijinkan network admin untuk configure semua service module dari central console. Support sampai 20,000 concurrent SSL VPN user atau 30,000 concurrent UAC users. Nah Type yang paling tinggi adalah

MAG6611 yang support sampai 4 module bisa di mix sesuai kebutuhan, mempunyai SSO (Single Sign on) juga seperti

MAG6610, support sampai 40,000 concurrent SSL VPN users, 60,000 concurrent UAC users.

Matrix-nya ?? nih . . .

Feature and Benefits

Licensing

Licensing-nya lumayan komplex, ada beberapa lic yang sifatnya mandatory ada yang optional, Common Lic tersedia sebagai User Lic jadi berdasarkan jumlah user baik itu untuk SSL VPN atau UAC, shared lic lah modelnya. bisa sebagai SSL VPN User session atau NAC user Session, menarik.

Lic-nya juga "additive" misal sebelumnya kita sudah beli user lic sebanyak 100 user lic, ternyata next user growth bertambah menjadi 200, tinggal ditambahkan lic yang mendukung 100 lic, jadi akan diakumulasikan menjadi 200 lic.

Untuk clustering sendiri tidak membutuhkan lic, metodenya ada dua ; pertama, tanam jumlah lic yang sama di kedua device yang akan di cluster, kedua, inject lic di salah satu device yang akan di cluster nantinya bisa di manage di Central Manager untuk pembagian lic-nya. Keuntungannya? dengan statefull peering dan failover jika salah satu device down, sistem konfigurasi (authentification server, authorization group, bookmarks), user profile settings, dan user session tidak mengalami gangguan. Failover, user tidak perlu re-login untuk hak aksesnya dan no-downtime.

Clustering options :

MAG2600 - clustered in device

MAG4610 - clustered in device

MAG6610 - clustered in module (MAG-SM160/MAG-SM360)

MAG6611 - clustered in module (MAG-SM160/MAG-SM360)

Enterprise Guest Access

Lic ini lebih berfungsi sebagai ke UAC solution, kita bisa mengatur guest access yang masuk ke network internal. kita bisa melakukan authentifikasi secara secure, health check ke device yang akan masuk ke network, kontrol hak akses mereka secara detail, policy-nya, regulasinya, dan lama aksesnya.

Workflow-nya seperti ini :

Ini merupakan high level view untuk Guest access option, di diagram ini MAG device terintegrasi secara in-line , antara wireless/wired user dengan network, MAG yang sudah running Enterprise Guest Access lic, akan mem-block user yang tidak punya user account di portal.

sample workflow :

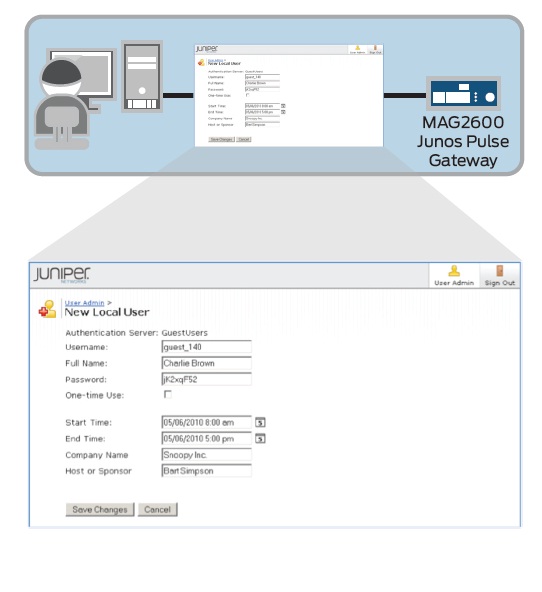

1. Guest Access admin akan create user account di portal

2. Admin akan menyediakan atau men-set credential dari user ex: Email, Fax, Print

3. Ketika guest akan mengakses network, akan di direct ke MAG Gateway dan Log in ke captive portal yang ada.

4. Login berhasil, authentifikasi dilakukan, jika berhasil user akan bisa mengakses network dengan access control, policy, area of network yang sesuai dengan user setting sebelumnya.

5. Jika Session dari user sudah expired, secara otomatis akan Log-out untuk waktu yang sudah ditentukan.

Feature and Benefit

Secure access service . . .

more information

www.juniper.net